Kryptographie-Grundlagen

Funktionsweise Public Key

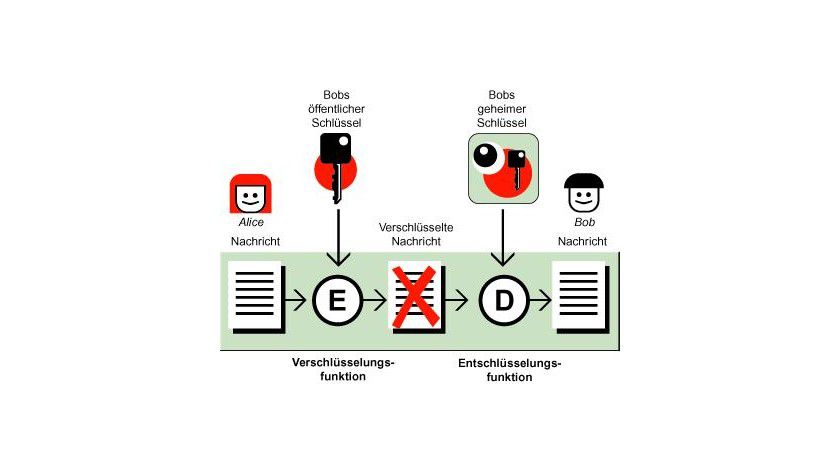

Will Alice eine geheime Nachricht an Bob schicken, verschlüsselt sie die Nachricht mit Bobs öffentlichem Schlüssel. So kann nur Bob diese Nachricht mit seinem privaten Schlüssel (Private Key) wieder entschlüsseln. Es ist dadurch möglich, dass Alice an Bob verschlüsselte Nachrichten schickt, ohne dass die beiden zuvor über einen sicheren Kanal einen gemeinsamen Schlüssel vereinbaren mussten. Das ist der große Vorteil gegenüber den symmetrischen Verfahren.

Bei diesem Verfahren spielt es keine Rolle, wer sonst noch Bobs öffentlichen Schlüssel kennt. Eine einmal mit diesem Schlüssel verschlüsselte Nachricht kann nur noch mit Bobs privatem Schlüssel wieder gelesen werden.