Public-Key-Infrastrukturen

Public-Key-Infrastrukturen

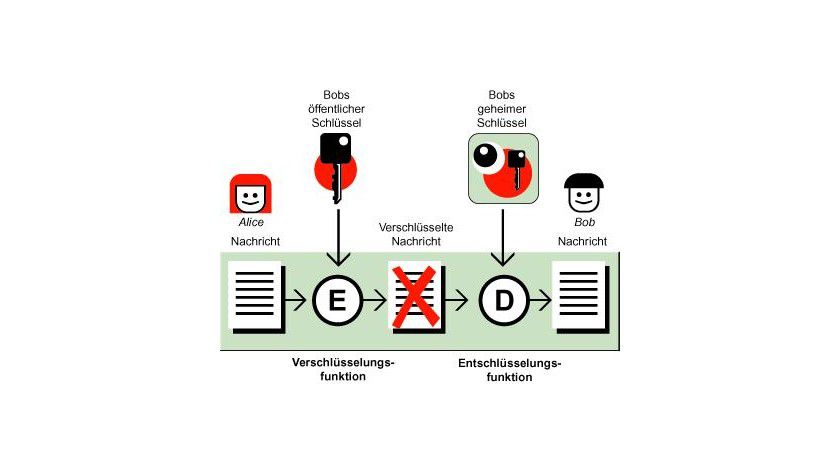

Public-Key-Systeme helfen, eine geeignete Sicherheitsbasis zu schaffen. Der Einsatz von Public-Key-Kryptographie in Unternehmensnetzen setzt allerdings den Aufbau und Betrieb einer entsprechenden Infrastruktur voraus. Die Public-Key-Infrastruktur (PKI) ermöglicht es zum Beispiel, private Schlüssel sicher abzulegen, öffentliche Schlüssel in allgemein zugänglichen Verzeichnissen zu organisieren und Soft- und Hardware-Module bereitzustellen, mit denen man verschlüsseln und signieren kann. Eine funktionierende PKI verhindert dann, dass sich jemand unter einer falschen Identität an der Kommunikation beteiligt oder dass jemand ein Dokument liest, für den es nicht bestimmt war.

Allgemein besteht eine PKI aus Hardware, Software und abgestimmten, unternehmensweiten Richtlinien, der Policy. Die Policy definiert, nach welchen Sicherheitsregeln die Dienstleistungen erbracht werden. Dazu zählt das Betriebskonzept der PKI, die Benutzerrichtlinien sowie Organisations- und Arbeitsanweisungen.

Das zentrale Element der PK-Struktur ist der digitale Ausweis, das Zertifikat. Das Zertifikat ist quasi der Pass oder Personalausweis, der den Inhaber im elektronischen Geschäftsverkehr identifiziert. Es enthält Informationen zum Zertifikatsinhaber, zum Zertifikatsaussteller und dient der Zuordnung eines Schlüsselpaares zu einer Person. Wichtigster Bestandteil des Zertifikats ist der öffentliche Schlüssel des Inhabers, der untrennbar mit dem Inhaber verbunden ist. Mit diesem Schlüssel ist es jedermann möglich, die elektronischen Signaturen des Zertifikatsinhabers zu prüfen. Darüber hinaus trägt das Zertifikat eine eindeutige Nummer, es enthält den Namen des Besitzers und ein Gültigkeitsdatum, das angibt, wann das Zertifikat abläuft.